Информационная безопасность (ИБ) – это защищенность данных от негативных воздействий, которые могут нанести урон. Для обеспечения ИБ применяются методы защиты информации.

- Базовые элементы информационной безопасности

- Разновидности угроз информационной безопасности

- Угрозы доступности

- Угрозы целостности

- Базовые угрозы конфиденциальности

- Методы защиты информации

- Инструменты организационно-правовой защиты

- Инструменты инженерно-технической защиты

- Криптографические инструменты защиты

- Программно-аппаратные инструменты для защиты сведений

- Методы организации защиты информации | Защита информации

- Референция защитных действий

- Выводы

- Как происходит защита информации на предприятии?

- Масштабы проблемы

- Основные источники угрозы

- Пример мошеннических действий

- Организация безопасности

- Как комплексно обезопасить компанию?

- Необходимые затраты

- Средства защиты информации на предприятии: антивирус, обучение персонала и другие методики

- Оценка рисков

- Возможные источники проблем

- Примеры неправомерных действий

- Процесс организации защиты информации на предприятии

- Меры защиты

- Формирование системы доступа к данным внутри корпоративной сети

- Антивирусная защита

- Системы обнаружения и защиты от кибератак

- Обучение персонала сетевой безопасности

- Заключение

- : Подход к защите информации на современном Предприятии

- Защита информации

- Информационная безопасность

- Модель информационной безопасности

- Составляющие информационной безопасности

- Нормативные документы в сфере безопасности информации

- Органы (подразделения), которые обеспечивают информационную безопасность

- Организационная защита различных объектов информатизации

- 📹 Видео

Базовые элементы информационной безопасности

Рассмотрим основные составляющие информационной безопасности:

- Доступность. Предполагает доступ субъектов к необходимой информации. Под субъектами понимаются компании, которые имеют право на доступ к соответствующим данным.

- Целостность. Сведения должны быть защищены от незаконного видоизменения, порчи.

- Конфиденциальность. Предполагает защищенность от несанкционированного доступа к данным.

Категории относятся как к самой информации, так и к инфраструктуре, с помощью которой хранятся сведения.

Разновидности угроз информационной безопасности

Угроза – это то, что может нанести урон ИБ. Ситуация, предполагающая угрозу, называется атакой. Лицо, которое наносит атаку ИБ, – это злоумышленник. Также существуют потенциальные злоумышленники. Это лица, от которых может исходить угроза.

Угрозы доступности

Частая угроза доступности – это непредумышленные ошибки лиц, работающих с информационной системой. К примеру, это может быть введение неверных данных, системные ошибки.

Случайные действия сотрудников могут привести к потенциальной угрозе. То есть из-за них формируются уязвимые места, привлекательные для злоумышленников. Это наиболее распространенная угроза информационной безопасности.

Методами защиты являются автоматизация и административный контроль.

Рассмотрим подробнее источники угроз доступности:

- Нежелание обучаться работе с информационными системами.

- Отсутствие у сотрудника необходимой подготовки.

- Отсутствие техподдержки, что приводит к сложностям с работой.

- Умышленное или неумышленное нарушение правил работы.

- Выход поддерживающей инфраструктуры из обычного режима (к этому может привести, к примеру, превышение числа запросов).

- Ошибки при переконфигурировании.

- Отказ ПО.

- Нанесение вреда различным частям инфраструктуры (к примеру, проводам, ПК).

Большая часть угроз относится к самим сведениям. Однако вред может быть также нанесен инфраструктуре. К примеру, это могут быть сбои в работе связи, систем кондиционирования, нанесение вреда помещениям.

Угрозы целостности

Центральная угроза целостности – это воровство и подлоги. Возникают они вследствие действий сотрудников компании. Согласно данным издания USA Today, в 1992 году вследствие рассматриваемых причин был нанесен совокупный ущерб в размере 882 000 000 долларов. Рассмотрим примеры источников угроз:

- Ввод неправильных данных.

- Изменение сведений.

- Подделка заголовка.

- Подделка всего текста письма.

- Отказ от исполненных действий.

- Дублирование информации.

- Внесение дополнительных сведений.

Внимание! Угроза нарушения целостности касается и данных, и самих программ.

Базовые угрозы конфиденциальности

Базовая угроза конфиденциальности – это использование паролей злоумышленниками. Благодаря знанию паролей заинтересованные лица могут получить доступ к конфиденциальным сведениям. Источники угрозы конфиденциальности:

- Использование многоразовых паролей с сохранением их на источниках, к которым могут получить доступ злоумышленники.

- Использование одних и тех же паролей в различных системах.

- Размещение информации в среде, которая не обеспечивает конфиденциальность.

- Использование злоумышленниками технических средств. К примеру, прослушивающие устройства, специальные программы, фиксирующие введенный пароль.

- Выставки, на которых презентуется оборудование с конфиденциальными сведениями.

- Хранение сведений на резервных носителях.

- Распространение информации по множеству источников, что приводит к перехвату сведений.

- Оставление ноутбуков без присмотра.

- Злоупотребление полномочиями (возможно при обслуживании инфраструктуры системным администратором).

Суть угрозы конфиденциальности кроется в том, что злоумышленник получает доступ к данным в момент наибольшей их неуязвимости.

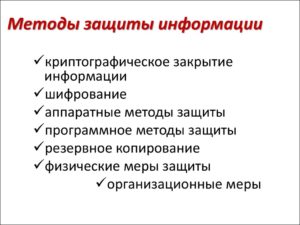

Методы защиты информации

Методы защиты, как правило, используются в совокупности.

Инструменты организационно-правовой защиты

Основным инструментом организационно-правовой защиты являются различные организационные мероприятия, осуществляемые в процессе формирования инфраструктуры, с помощью которой хранится информация.

Данные инструменты применяются на этапе возведения зданий, их ремонта, проектирования систем. К инструментам организационно-правовой защиты относятся международные договоры, различные официальные стандарты.

Инструменты инженерно-технической защиты

Инженерно-технические средства – это различные объекты, обеспечивающие безопасность. Их наличие обязательно нужно предусмотреть при строительстве здания, аренде помещения. Инженерно-технические инструменты обеспечивают такие преимущества, как:

- Защита помещения компании от действий злоумышленников.

- Защита хранилищ информации от действий заинтересованных лиц.

- Защита от удаленного видеонаблюдения, прослушивания.

- Предотвращение перехвата сведений.

- Создание доступа сотрудников в помещение компании.

- Контроль над деятельностью сотрудников.

- Контроль над перемещением работников на территории компании.

- Защита от пожаров.

- Превентивные меры против последствий стихийных бедствий, катаклизмов.

Все это – базовые меры безопасности. Они не обеспечат полную конфиденциальность, однако без них невозможна полноценная защита.

Криптографические инструменты защиты

Шифрование – базовый метод защиты. При хранении сведений в компьютере используется шифрование. Если данные передаются на другое устройство, применяются шифрованные каналы. Криптография – это направление, в рамках которого используется шифрование. Криптография используется в следующих целях:

- Защита конфиденциальности сведений, которые передаются по открытым каналам.

- Возможность подтверждения подлинности сведений, которые передаются по различным каналам.

- Обеспечение конфиденциальности сведений в том случае, если они размещены на открытых носителях.

- Сохранение целостности данных при их передаче и хранении.

- Подтверждение отправки сообщения с информацией.

- Защита ПО от несанкционированного применения и копирования.

КСТАТИ! Криптография – это более продвинутый метод обеспечения защиты сведений.

Программно-аппаратные инструменты для защиты сведений

Программно-аппаратные инструменты включены в состав технических средств. К примеру, это могут быть:

- Инструменты для ввода сведений, нужных для идентификации (идентификация по отпечаткам пальцев, магнитные и пластиковые карты доступа).

- Инструменты для шифрования данных.

- Оборудование, предупреждающее несанкционированное использование систем (к примеру, электронные звонки, блокираторы).

- Инструменты для уничтожения сведений на носителях.

- Сигнализация, срабатывающая при попытках несанкционированных манипуляций.

В качестве этих инструментов могут выбираться разные программы. Предназначаются они для идентификации пользователей, ограничения доступа, шифрования.

Для полноценной защиты применяются и аппаратные, и программные инструменты. Комплекс мер обеспечивает наивысшую степень защиты. Однако руководитель должен помнить, что добиться стопроцентной защиты невозможно.

Всегда остаются слабые места, которые нужно выявлять.

Видео:Как строится система информационной безопасности крупных компанийСкачать

Методы организации защиты информации | Защита информации

Если есть угроза — должны быть и методы защиты и противодействия.. Способы — это средства для достижения поставленных задач и порядок методов приемов использования сил по защите конфиденциальной информации.

Принцип действие человека на подсознании рассчитан на достижение положительных результатов. Опыт профессионалов в сфере защите информации достаточно ясно определил совокупность средств, сил и приемов, нацеленных на гарантирование информационной безопасности или информационной надежности.

Обеспечение информационной надежности или информационной безопасности достигается путем следующих действий направленных на:

- Выявление угроз выражается в порядочном анализе и контроле допустимых появлений потенциальных или реальных угроз а также своевременных мерах по их предупреждению;

- предупреждение угроз, достигается путем обеспечения информационной безопасности или информационной надежности в пользу упреждения и их возникновениюна обнаружение угроз с анализом рисков;

- Включение мер по уничтожению угрозы или преступных действий и локализацию преступных действий;

- обнаружение угроз, достигается путем определения конкретных преступных действий и реальных угроз;

- ликвидацию последствий относительно угроз и преступных конкретных действий. Восстановление статус-кво (рис. 1).

Методы защиты информации:

- препятствие — средство физического преграждения действий злоумышленнику относительно критической информации

- управление доступом — средства защиты информации регулированием использования всех ресурсов ИС в ИТ. Такие методы должны защищать от несанкционированного доступа к информации

- Алгоритмы шифрования — методы реализуют как при хранении так и при обработке информации. При передаче информации — это главный и единственный метод защиты

- Регламентация — создание условий для хранение и обработки информации в информационной системе, при которых стандартны и нормы по защите реализуются в наибольшей степени

- Принуждение — средство защиты, которое заставляет пользователей соблюдать правила работы в информационной системе

- Побуждение — средство защиты, побуждающее пользователей информационной системы не нарушать правила, за счет этических и моральных норм

- Аппаратные средства — устройства, которые встроенные в вычислительные механизмы или подключаются с помощью интерфейсов

- физические средства — разные инженерные сооружения, которые защищают персонал, информацию, устройства, вещи от злоумышленников

- Программные средства — ПО которое внедряется в информационную систему для реализации защиты

- Организационные средства — достигаются на основе нормативных документов, которые регулируют работу сотрудников таким образом, что бы реализовать максимальную защиту информационной системы

Предупреждение противоправных действий и возможных угроз информационной безопасности может быть обеспечено различными средствами и мерами, начиная от соблюдение отношений между сотрудниками организационными методами заканчивая защиты аппаратными, физическими,программными и криптографическими методами(поточные шифры или блочное шифрование или shema_Rabina). Предупреждение угроз также возможно этапом получения информации о подготовительных действиях, готовящихся актах, планируемых хищениях и других элементах преступных действий. Для таких целей нужна служба безопасности с информаторами в разных сферах действия с разными задачами. Одни наблюдают и дают объективную оценку происходящей ситуации. Другие оценивают отношения сотрудников внутри коллектива на различных уголках предприятия. Третьи работают среди преступных формирований и конкурентов.

https://www.youtube.com/watch?v=7Ganr7RQOzQ

Рисунок 1

Для предупреждения угроз очень существенно играет деятельность информационно-аналитической службы безопасности на основе анализа особой обстановки и деятельности злоумышленников и конкурентов. Если есть доступ к сети интернет, службе безопасности нужно учитывать проблемы защиты информации в сетях. А также характеристики проводных линий связи или полосы пропускания и пропускную способность.

Защита от разглашения данных сводится к создании каталога сведений, представляющих коммерческую тайну на предприятии. Этот каталог сведений должен быть доведен до каждого работника на предприятии, с обязательством в письменном виде этого сотрудника сохранять эту тайну. Одним из важных действий служится система контроля за сбережение целостности и конфиденциальности коммерческих секретов.

Защита конфиденциальной информации от утечки работает на основе учета, выявления и контроля вероятных путей утечки в конкретных ситуациях а также осуществлению технических, организационных, организационно-технических мероприятий по их уничтожению.

Защита конфиденциальной информации от несанкционированного доступа действует на основе реализацией технических, организационных, организационно-технических процедур по противодействию НСД. А также контроля способов несанкционированного доступа и анализа.

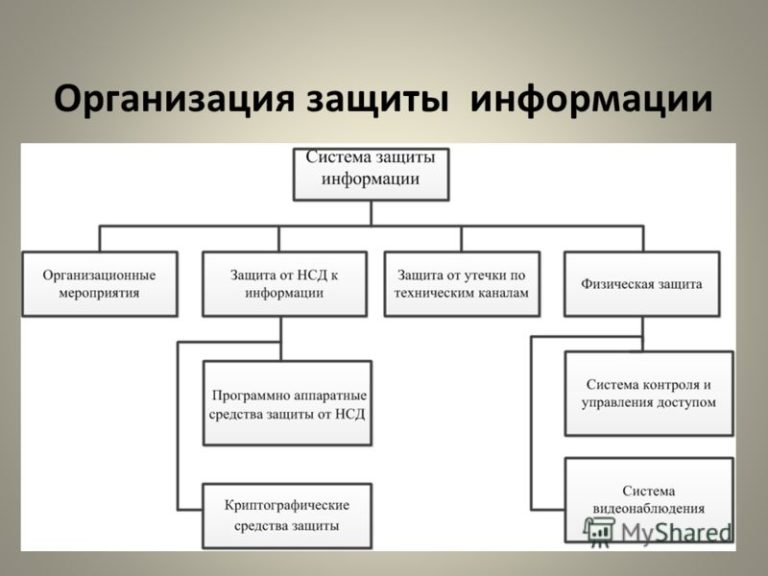

На практике все мероприятия в определенной степени используют технические механизмы информационной безопасности, и они подразделяются на три группы(рис. 2):

- организационные (в сфере технических средств);

- технические.

- организационно-технические;

Рисунок 2

Референция защитных действий

Защитная работа, а также приемы и процедуры по поддержании информационной безопасности классифицируют по характеристикам и по объектам защиты которые делятся на следующие параметры:

По ориентации — защитные методы можно классифицировать как действия, курс на защиту персонала, финансовых и материальных активов и информации как фонд.

По способам — это обнаружение (к примеру: методы обнаружения ошибок) или системы обнаружения атак, предупреждение, выявление, пресечение и восстановление.

По направлениям — это защита на основе правовых методов, организационных и инженерно-технических действий.

По охвату защитные средства могут быть нацелены на защиту периметра предприятия, отдельных помещений, здания, конкретных групп аппаратуры, технических средств и систем, отдельных элементов (домов, помещений, аппаратуры) опасных с точки зрения НСД к ним.

Причиной информации могут быть документы, люди, отходы, технические средства и тд. Носители информации могут быть акустические и электромагнитные поля, либо вещества (изделие, бумага, материал). Средой распространения служит жесткие среды или воздушное пространство.

Правонарушитель может обладать всеми нужными средствами приема электромагнитной и акустической энергии, воздушное наблюдение и возможностью анализировать материалы представления информации.

Представления информации в вещественных формах. Для исключения неправомерного овладения конфиденциальной информацией, следует обработать сигнал или источник информации средствами шифрования приглушенные или других.

С повышением темпов использования и распространения информационных сетей (seti_PDH или seti_dwdm) и ПК увеличивается роль разных факторов, вызывающих разглашение, утечку и НСД к информации. Таковыми являются:

В связи с этим, основные целb защиты информации в информационных сетях и ПК есть:

- предупреждение утечки информации и потерь, вмешательства и перехвата на всех степенях влияния, для всех объектов территориально разделенных;

- обеспечение прав пользователей и юридических норм в связи ДОСТУПА к информационным и остальным ресурсам, предполагающее административный смотр за информационной деятельностью, включая действия персональной ответственности за следованием режимов работы и правил пользования;

Нужно учитывать спецификацию физической среды Ethernet и token ring.

Рисунок 3

Выводы

1.Обеспечение информационной надежности или безопасности достигается организационными,техническими и организационно-техническими процедурами, любое из которых обеспечивается своеобразными методами, средствами и мерами, имеющими соответствующими параметрами.

2.Разнообразные действия и условия, способствующие незаконному или неправомерному усвоению конфиденциальными данными, вынуждает использовать не менее разнообразных способов, средств, сил и для обеспечения информационной безопасности или надежности.

3.Основными задачами охраны информации служит гарантирование конфиденциальности, целостности и достаточности информационных ресурсов. А также разработать политику безопасности и внедрить ее в систему.

4.Методы обеспечения информационной защиты должны быть нацелены на упреждающий темперамент действий, наведенных на заблаговременные пути предупреждения вероятных угроз коммерческим секретам.

Видео:Система защиты информации и обеспечение информационной безопасности компании.Как заблуждается бизнесСкачать

Как происходит защита информации на предприятии?

Быстро развивающееся предприятие, равно как и гигант своего сегмента, заинтересовано в получении прибыли и ограждении себя от воздействия злоумышленников.

Если ранее основной опасностью были кражи материальных ценностей, то на сегодняшний день основная роль хищений происходит в отношении ценной информации. Особенно остро ощущают утечку информации банки, управленческие организации, страховые предприятия.

Защита информации на предприятии – это комплекс мер, обеспечивающий безопасность данных клиентов и сотрудников, важных электронных документов и разного рода информации, тайн.

Каждое предприятие оснащено компьютерной техникой и доступом к всемирной паутине Интернет.

Злоумышленники умело подключаются практически к каждой составной этой системы и с помощью многочисленного арсенала (вирусы, вредоносное ПО, подбор паролей и другое) воруют ценную информацию. Система информационной безопасности должна внедряться в каждую организацию.

Руководителям необходимо собрать, проанализировать и классифицировать все виды информации, которая нуждается в защите, и использовать надлежащую систему обеспечения безопасности.

https://www.youtube.com/watch?v=KdiplizDki8

Но этого будет мало, потому что, кроме техники, существует человеческий фактор, который также успешно может сливать информацию конкурентам. Важно правильно организовать защиту своего предприятия на всех уровнях.

Для этих целей используется система менеджмента информационной безопасности, с помощью которой руководитель наладит непрерывный процесс мониторинга бизнеса и обеспечит высокий уровень безопасности своих данных.

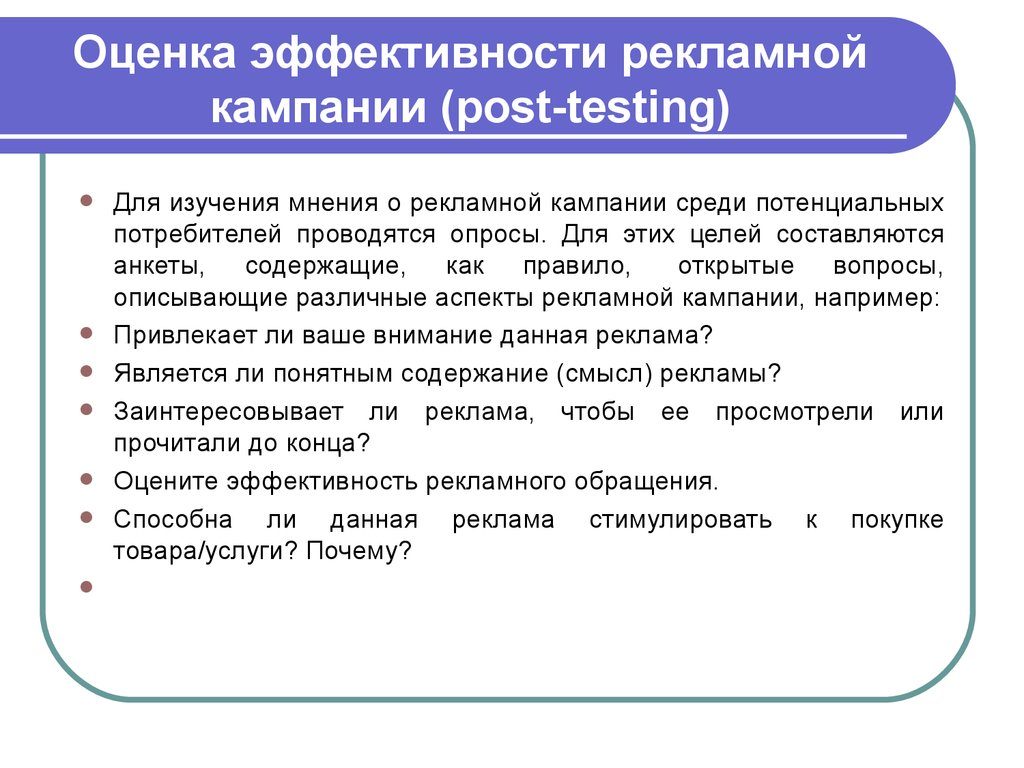

Смотрите на видео рассказ пр современные методы защиты предприятия:

Масштабы проблемы

Далеко не все руководители считают необходимым защищать свои предприятия, мотивируя свое решение отсутствием важной информации в своем бизнесе. Это неправильно.

С каждым днем интернет и компьютерные технологии прочно входят в повседневную жизнь каждого человека.

Перечисление денег, оплата кредитов, переговоры с крупным клиентом – это малая толика важной информации, которая требует защиты уже сегодня.

Суть информационной безопасности на предприятии в том, что все данные шифруются по определенным алгоритмам вручную или с помощью компьютерного устройства.

Алгоритм шифрования или постоянно меняющийся ключ к информации известны определенному количеству людей.

Использование такого криптографического шифра позволяет обеспечить безопасность организации от большего количества злоумышленников, которые не смогут расшифровать информацию без знаний алгоритма.

Ведение деловой документации, переписка и общение в большинстве случаев происходят через электронную почту, программы для общения в режиме реального времени, различные Web-технологии. А это еще раз подчеркивает актуальность внедрения информационной безопасности предприятия в жизнь.

Не стоит удерживать свое внимание на внешних угрозах, ведь известно много случаев хищения информации и денежных средств организации своими же проверенными сотрудниками. И часто это те люди, которые организовали работу службы безопасности.

А раскрыть такое преступление тяжело, потому что ни у кого не возникнет подозрение обвинить человека с незапятнанной репутацией, да еще и работающего на свою компанию.

Важные данные могут уничтожить или исказить, использовать в личных целях или же выдать тайную информацию людям, от которых ее скрывали. Злоумышленники совершают кражи не только у крупных предприятий, но и у обычных граждан.

А все привычные меры защиты становятся недееспособными в сфере компьютерных технологий, поэтому создание системы разных мероприятий по защите данных сможет защитить руководителя и его клиентов.

Развитие новейших технологий не стоит на месте и постоянно улучшается, руководителям необходимо время от времени проводить совершенствование системы информационной безопасности на предприятии.

Основные источники угрозы

Понятие информационной безопасности на предприятии – это не только защита компьютерной информации, но и целая система по обеспечению безопасности всех видов информации, данных клиентов, сотрудников и целых подразделений предприятия.

Среди методов шифрования существует еще 1 способ скрытия данных – стеганография, когда скрывается не только информация, но и сам факт ее передачи. Именно этот способ нарушает права граждан на обеспечение целостной, конфиденциальной и достоверной информации.

В такой способ злоумышленники поставляют вредоносные программы, которые под видом программного обеспечения исполняют совершенно другую функцию. Список угроз для организации:

- Сбои в работе аппаратов;

- Мошенничество;

- Искажение информации или небрежность сотрудника;

- Использование сетевых анализаторов;

- Подлог или хищение;

- Электронные и программные «закладки»;

- Использование электромагнитного излучения, радиоизлучения или акустических сигналов;

- Вибрационные сигналы.

Источники угрозы могут быть внешними (люди, не принадлежащие к организации) и внутренними (персонал фирмы). Мошенники препятствуют пересылке сообщений или же меняют его содержимое, шантажируют сотрудников, подсоединяются к общей сети компании и совершают другие противоправные действия. Злоумышленники часто пользуются разными видами вредоносных программ, такими как:

- Вирусы;

- Троянские черви;

- Игровые закладки, под которыми маскируются вирусные программы;

- Ложные архиваторы, ускорители обмена данных и другие программы.

Вирусное ПО развивается быстро. Только совершенствование системы информационной безопасности на предприятии может уберечь от внешних и внутренних угроз, атак со стороны Интернет-сервисов, от управления ключами и паролями через сеть и большим количеством других угроз по хищению или искажению информации.

https://www.youtube.com/watch?v=8AWHh7Cc8hI

о современной обстановке в сфере информационной безопасности:

Пример мошеннических действий

Банк, имея в наличии денежные средства, счета и информацию о клиентах, заказывает у одного разработчика систему безопасности предприятия.

Система состоит из основного ядра (обработка информации), базы данных, автоматизированного рабочего места пользователя и клиентов банка. Злоумышленник может подделать электронный документ, ввести код чужой банковской карты и снять с нее деньги.

На этапе ввода данных правонарушитель может выдать себя за другого человека, взломать пароль и ввести недостоверную информацию.

При передаче информации предприятия мошенник прослушивает канал связи и расшифровывает данные, прерывает передачу и вмешивается с ложной информацией. На этапе обработки данных он может использовать вирусное ПО, которое вмешивается в работу базы данных и дает возможность формирования фальшивых документов.

Совершенствование системы информационной безопасности на предприятии будет заключаться в проведении таких мер, как:

- Ограничение доступа к тем модулям, которые исполняются и несут важную информацию;

- Проведение сертификации и тестирования программных средств;

- Быстрое устранение ошибок в работе программ;

- Защита от несанкционированного доступа к автоматизированному рабочему месту удаленного клиента, надежная аутентификация;

- Тщательное уничтожение мусора организации (физического и компьютерного);

- Борьба с атаками хакеров.

Этот список с каждым днем увеличивается, поэтому система защиты должна постоянно обновляться.

Организация безопасности

Защита информации происходит по следующей схеме: анализ и выбор политики безопасности, применение средств защиты (технические и программные средства), разработка и внедрение организационных мер.

Компания должна уделить внимание не только техническим методам защиты информации на предприятии, но и использовать специально разработанные нормативно-правовые документы.

В систему правового обеспечения обязательно входят государственные законы, нормы и инструкции, документы предприятия (права и обязанности сотрудников, с обязательным указанием размера наказания за нарушение взятых на себя обязанностей).

Узнайте о том, почему сегодня опасно выполнять некоторые законы:

После создания правовой основы безопасности информации приступают к определению возможных источников угрозы. Проанализировав и оценив ущерб от каждого вида данных, необходимо составить список вероятных последствий и размер причиненного ущерба.

Отдельно составляется перечень документов, данных и любой информации, которая подлежит защите, с обязательным выделением первоочередного уровня защиты.

Собрав необходимую информацию, руководство создает отдельное подразделение по безопасности информации, с обязательным наличием в нем компьютерщиков и сотрудников службы безопасности.

Подразделение по обеспечению безопасности информации обязано действовать в нескольких направлениях: совершать защиту данных, не допускать несанкционированное проникновение к системной информации, обеспечивать целостность информации на предприятии во время непредвиденных ситуаций. Среди методов защиты можно выбрать:

- Криптографический способ шифрования;

- Электронную подпись;

- Создание резервных копий системы и документов;

- Парольную идентификацию;

- Систему аудита и протоколирования;

- Использование электронных ключей, смарт-карт;

- Межсетевое экранирование.

В те помещения, где происходит работа с секретными данными, обязательно должен быть открыт доступ только тем людям, которые непосредственно за них отвечают. Таких сотрудников выбирает руководство, а перед началом работы они проходят обязательное тестирование. В целях безопасности информации в секретном помещении технический персонал не должен находиться без присмотра сотрудника.

Как комплексно обезопасить компанию?

Самостоятельно внедрить огромный комплекс мероприятий и увидеть проблемные места своего бизнеса очень тяжело, поэтому руководители часто приглашают специальные компании, которые помогают создать систему менеджмента информационной безопасности.

В комплекс мер входит не просто пожелания руководителя и его сотрудников, а устоявшаяся модель управления безопасностью информации на предприятии.

По всем правилам руководство компании создает группу, которая будет отвечать за планирование работы системы менеджмента информационной безопасности.

Для комплексного подхода к этому вопросу группа должна состоять из сотрудников организации (руководство, начальники и сотрудники подразделений) и сторонних консультантов. Подразделение по планированию руководствуется в своей работе международными сертификатами ИСО.

https://www.youtube.com/watch?v=INcFo-fuBXA

Созданная группа собирает информацию, оценивает риски, выбирает политику системы безопасности.

Результаты своих исследований вместе с предложениями передают на обсуждение руководству организации, которая утверждает план действий и разрешает внедрить и эксплуатировать систему менеджмента информационной безопасности. После утверждения плана действия подразделение начинает внедрять каждый пункт плана.

Система менеджмента на этапе реализации заключается в проведении учебных мероприятий по повышению квалификации сотрудников компании. Они знакомят работников с их обязанностями и системой наказаний за невыполнение.

Затем подключаются и внедряются в работу организации необходимые компьютерные системы безопасности информации. На этом работа подразделения не заканчивается, наступает следующий этап контроля и анализа функционирования системы безопасности.

Периодически происходит измерение эффективности выбранной политики и средств защиты информации.

Обязательным пунктом постоянного контроля является создание и ведение журнала произошедших событий. Время от времени подразделение производит переоценку рисков и аудит. Когда защита информации выстроена по определенному алгоритму, а все структуры четко выполняют инструкции, подразделение менеджмента безопасности информации выходит на последний этап функционирования – этап совершенствования.

Открытый урок с онлайн-трансляцией по защите информации:

Необходимые затраты

На создание и поддержку проекта по обеспечению безопасности информации потребуются определенные затраты.

В стоимость войдут затраты на приобретение необходимого программного и технического обеспечения автоматизированной системы управления, стоимость перенастройки и поддержки существующего обеспечения, стоимость повышения квалификации и обучения персонала.

При обращении к организациям, обеспечивающим комплексное создание системы менеджмента безопасности, в общие затраты войдет стоимость услуг компании.

Защита информации предприятия будет требовать постоянных расходов на поддержание контроля и совершенствования систем безопасности информации. Стоимость работы целого подразделения – это лишь малая доля дохода предприятия, но в то же время колоссальная защита от несанкционированного взлома или вмешательства злоумышленников.

Оценка статьи:

Загрузка…

Видео:Информационная безопасность. Основы информационной безопасности.Скачать

Средства защиты информации на предприятии: антивирус, обучение персонала и другие методики

Для современных предприятий характерно стремительное развитие их информационной среды. Постоянное накопление информации требует ее надлежащей обработки и хранения.

В результате работы с данными важной задачей является организация защиты информации на предприятии.

Если правильно не организовать работу в этом направлении, то можно потерпеть крах в современной экономической среде, которая не всегда отличается доброжелательной конкуренцией.

Рекомендации по защите информации на предприятии

Зачастую все обстоит по-другому, конкурирующие фирмы стараются правильными и неправильными способами получить информацию о своем конкуренте, чтобы опередить его в развитии и продвижении на рынке.

На сегодня защита информации на предприятии представляет собой комплекс мер, которые направлены на то, чтобы сохранить целостность, уберечь от кражи и подмены следующих данных:

- база данных клиентов и партнеров;

- электронный документооборот компании;

- технические нюансы деятельности предприятия;

- коммерческие тайны.

Для успешного управления огромными потоками перечисленных данных предприятие должно иметь систему менеджмента информационной безопасности.

Способы защиты информации

https://www.youtube.com/watch?v=zVwUufCURFo

Она должна непрерывно работать на решение задачи защиты важной информации и отличаться хорошей защитой от внешних угроз и атак.

Также Вы можете прочесть статью: Основные средства и технологии по защите информации в интернете

Оценка рисков

Система защиты информации на предприятии должна разрабатываться с учетом рисков, которые наиболее часто встречаются в информационной среде современных компаний.

К основным из них следует отнести:

- попытки получения доступа к данным, которые недоступны для неавторизованных пользователей информационной системы предприятия;

- несанкционированное изменение и подмена информации, которая может привести к потере предприятиями своей репутации и имиджа;

- попытки получения доступа и кражи конфиденциальной, секретной и технической информации.

Исходя из перечисленных рисков, должны выбираться методы и алгоритмы защиты важной для предприятия информации.

Защита информации компьютера

Чтобы эту задачу решить положительно, на предприятии должна быть разработана и внедрена информационная политика, согласно которой производится градация данных, которая могут иметь открытый или только закрытый доступ.

Возможные источники проблем

Чтобы правильно выбрать методы защиты информации на предприятии и эффективно использовать их следует определиться с источниками возможных угроз потери данных.

К основным из них относятся:

- сбои в аппаратной системе предприятия, обеспечивающей обработку и хранения данных;

- мошенничество с целью получения доступа к информации;

- искажение данных с целью получения неправомерной выгоды или нанесения ущерба компании;

- подлог данных или их хищение с помощью различных аппаратных и программных средств;

- кража информации с помощью устройств, использующих для этого электромагнитное излучение, акустические сигналы, визуальное наблюдение.

Перечисленные угрозы могут исходить как от сторонних лиц, которым нужны определенные данные компании в личных интересах, конкурирующие фирмы или сотрудники организаций, которые небрежно выполняют свои функциональные обязанности, или решили передать важные данные конкурентам.

Если угроза исходит от сотрудников, то они, скорее всего, постараются незаметно скопировать информацию, воспользовавшись своими полномочиями, и передадут ее третьим лицам.

Воровство конфиденциальной информации с помощью хакеров

Когда данные стараются получить сторонние лица, в основном используются различные программные средства.

Они делятся на:

- спам-рассылку с вредоносными ссылками;

- вирусные программы;

- троянские и шпионские плагины;

- игровые закладки с измененным кодом под вирусный софт;

- ложное программное обеспечение с измененными функциями.

Учитывая перечисленные угрозы, защита конфиденциальной информации на предприятии должна строиться как на аппаратном, так и программном уровне. Только в комплексе можно успешно защитить свои данные от киберзлоумышленников.

Примеры неправомерных действий

В качестве примера неправомерных действий, направленных на получение выгоды от подделки, замены, кражи информации можно привести следующие.

- Злоумышленник получает доступ к данным клиентов банка. Имея в наличии информацию о физлице, номерах его счетов, платежных карт, он может подделать документы или банковские карты и неправомерно снять деньги со счета другого человека.

- Если киберпреступник получит доступ к электронным копиям документов, он сможет подделать оригинальные документы и оформить кредит на другого человека.

- Во время расчета в интернет-магазине, злоумышленник, используя специальные плагины, может подменить реквизиты магазина, переведя деньги покупателя на свой счет, а не в магазин.

- При передаче важной технической информации каналами связи, кибершпионы, используя различные средства слежения и считывания, могут просканировать канал, по которому передается информационный трафик и получить доступ к техническим секретам предприятия.

Процесс организации защиты информации на предприятии

К основным этапам комплексной защиты информации на предприятии относятся:

- формирование информационной политики предприятия, компании;

- создание внутреннего правового поля использования информации;

- формирование подразделения информационной защиты и безопасности.

Защитная деятельность компании должна вестись в следующих направлениях:

- защита данных, которые обрабатываются и хранятся в архивах;

- исключение вероятности несанкционированного проникновения в информационную среду компании;

- правильная работа с персоналом для исключения краж важных данных сотрудниками компании.

Меры защиты

Для повышения информационной безопасности предприятиями активно используются следующие меры безопасности.

https://www.youtube.com/watch?v=dlXzX-Un79I

Возможно Вас заинтересует статья: Классификация методов защиты информации в современных реалиях

Формирование системы доступа к данным внутри корпоративной сети

Предприятиями используются различные автоматизированные системы управления доступом к данным согласно приоритетам и статусам сотрудников компании.

Это упрощает процедуру отслеживания перемещения потоков данных и выявления утечек информации.

Антивирусная защита

Использование эффективного антивирусного программного обеспечения исключит вероятность кражи данных с помощью специального софта.

Защита от вирусов на комппьютере

Он может попасть в информационную среду компании по сети интернет .

Зачастую практикуется параллельное использование двух программных продуктов, отличающихся разными алгоритмами определения шпионского и вирусного софта.

Системы обнаружения и защиты от кибератак

Подобного рода системы активно внедряются в информационные системы предприятий, поскольку позволяют защитить не только от распространения программ с вредоносным кодом, а и блокируют попытки остановки информационной системы предприятия.

Обучение персонала сетевой безопасности

Многие компании проводят для своих сотрудников семинары и конференции, на которых обучают безопасному поведению в локальной и глобальной сетевой среде, а также безопасному обращению с информацией во время выполнения своих ежедневных функциональных обязанностей.

Обучение персонала на предприятии

Это существенно сокращает риски, того что информация будет утеряна или передана третьим лицам по небрежности сотрудников.

Заключение

Комплексная система защиты информации на предприятии – это сложная задача, которую предприятию самостоятельно решить достаточно сложно.

Для этого существуют специализированные организации, которые помогут сформировать системы информационной безопасности для любого предприятия.

Квалифицированные специалисты умело создадут структуру защиты, концепцию ее внедрения в конкретной компании, а также выберут подходящие аппаратные и программные средства для решения поставленной задачи.

Также ими проводится подготовка сотрудников компаний, которые потом будут работать с внедренной системой безопасности и поддерживать ее функциональность на надлежащем уровне.

: Подход к защите информации на современном Предприятии

Видео:Законодательные требования РФ по информационной безопасности 2023 | Алексей ЛукацкийСкачать

Защита информации

Анетта 01 июня 2015 21:30

Защита информации — это деятельность, которая направлена на предотвращение утечки защищаемых данных, непреднамеренных и несанкционированных воздействий на защищаемые данные.

Информационная безопасность

Государственная информационная безопасность представляет собою состояние сохранности всех информационных ресурсов государства, а также защищенность всех законных прав общества и личности в информационной сфере.

В сегодняшнем социуме сфера информации имеет две составные части:

- информационно-техническую (созданный искусственно человеком мир технологий, техники и так далее);

- и информационно-психологическую (естественный мир живой природы, который включает и самого человека).

Модель информационной безопасности

В виде стандартной модели информационной безопасности зачастую приводят модель, состоящую из трех различных категорий:

- конфиденциальность — представляет собой состояние информации, при котором допуск к ней осуществляют лишь субъекты, которые имеют такое право;

- целостность — представляет собой избежание несанкционированных изменений информации;

- доступность — представляет собой избежание постоянного или временного сокрытия информации от юзеров, которые получили права доступа.

Можно выделить и другие, не всегда необходимые категории модели информационной безопасности:

- апеллируемость или неотказуемость — способность подтверждать имевшее место событие или действие так, чтобы эти действия или события не могли оказаться позже опровергнутыми;

- подотчетность – официальная регистрация данных;

- достоверность — представляет собой свойство соответствия предусмотренным результатам или поведению;

- аутентичность или подлинность — представляет собой свойство, которое гарантирует, что ресурс или субъект идентичен заявленным.

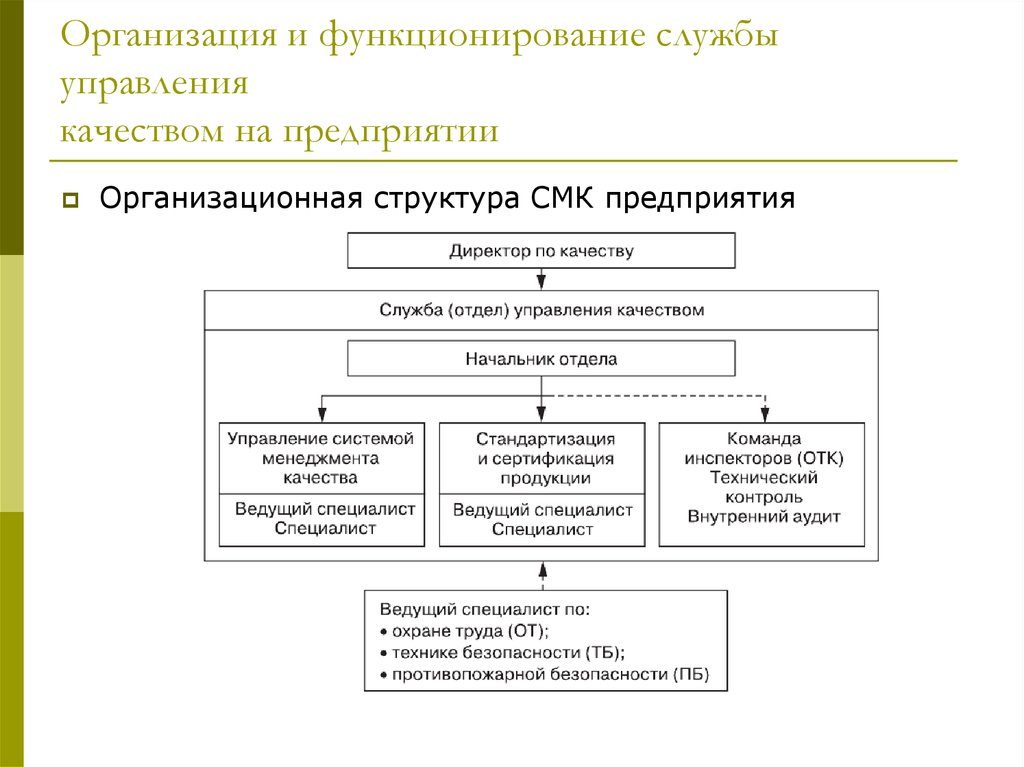

Составляющие информационной безопасности

Системный подход к описанию безопасности информации предлагает выделить такие составляющие безопасности информации:

- Научная, нормативно-правовая и законодательная база.

- Задачи и структура органов (подразделений), которые обеспечивают безопасность ИТ.

- Режимные и организационно-технические методы защиты информации (политика безопасности информации).

- Программные, а также технические средства защиты информации.

Задачей реализации безопасности информации какого-либо объекта считается построение СОИБ (система обеспечения безопасности данных). Для формирования и действенной эксплуатации СОИБ нужно:

- выявить требования к защите информации, специфические для этого объекта защиты;

- принять во внимание требования международного и национального Законодательства;

- использовать существующие практики (методологии, стандарты) построения подобных систем;

- определить подразделения, которые ответственны за реализацию и поддержку системы;

- распределить между всеми подразделениями области их ответственности в исполнении требований СОИБ;

- на основе управления рисками безопасности информации установить общие положения, организационные и технические требования, которые составляют политику безопасности информации объекта защиты;

- исполнить требования политики безопасности информации посредством внедрения соответствующих программно-технических способов и средств информационной защиты;

- реализовать систему управления (менеджмента) безопасности информации (СМИБ);

- применяя СМИБ, организовать постоянный контроль действенности СОИБ и при необходимости корректировку и пересмотр СОИБ и СМИБ.

Судя по последнему этапу работ, процесс реализации системы обеспечения безопасности данных беспрерывный и циклично (после каждого из пересмотров) возвращается к первому шагу, повторяя поочередно все остальные. Таким образом, СОИБ корректируется для действенного выполнения собственных задач информационной защиты, и соответствия новым требованиям регулярно обновляющейся системы информации.

Нормативные документы в сфере безопасности информации

В России к нормативно-правовым актам в сфере информационной безопасности причисляются:

1) Федеральные законодательные акты:

- Международные договоры России.

- Конституция России.

- Закон о защите информации федерального уровня (сюда включены конституционные федеральные кодексы, законы).

- Указы Президента России.

- Правительственные постановления Российской Федерации.

- Правовые нормативные акты федеральных ведомств и министерств.

- Правовые нормативные акты субъектов России, а также государственных органов местного самоуправления и так далее.

2) К нормативно-методическим документам возможно причислить:

- Методические документы правительственных органов России:

а) Доктрина безопасности информации России.

б) Руководящие документы государственной технической комиссии (ФСТЭК) Российской Федерации.

в) Приказы Федеральной службы безопасности.

- Стандарты безопасности информации, из которых можно выделить:

а) Международные стандарты.

б) Национальные (государственные) стандарты России.

в) Рекомендации по стандартизации.

г) Указания методические.

Органы (подразделения), которые обеспечивают информационную безопасность

Правительственные органы РФ, которые контролируют деятельность в области информационной защиты:

- Комитет Госдумы по безопасности.

- Совет безопасности России.

- ФСТЭК (Федеральная служба по экспортному и техническому контролю) РФ.

- ФСБ (Федеральная служба безопасности) России.

- ФСО (Федеральная служба охраны) РФ.

- СВР (Служба внешней разведки) России.

- Минобороны (Министерство обороны) РФ.

- МВД (Министерство внутренних дел) России.

- Роскомнадзор (Федеральная служба по контролю в сфере массовых коммуникаций, информационных технологий, а также связи).

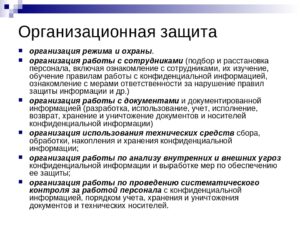

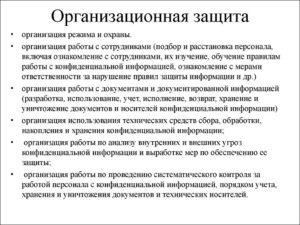

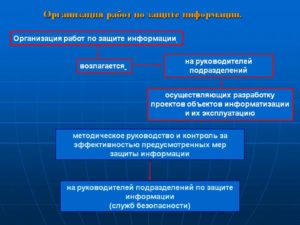

Организационная защита различных объектов информатизации

Организация защиты информации представляет собою регламентацию взаимоотношений исполнителей, а также производственной деятельности на нормативно-правовой основе, которая исключает или существенно затрудняет неправомерное овладение какой-либо конфиденциальной информацией и выражение внешних, внутренних угроз. Организационная информационная защита обеспечивает:

- организацию режима, охраны, работу с документами, с кадрами;

- применение технических средств информационной безопасности, а также информационно-аналитическую деятельность по обнаружению внешних, внутренних угроз деятельности предпринимателя.

К основным мероприятиям защиты информации можно причислить:

- Организацию охраны, режима. Их цель — исключить возможность тайного проникновения в помещения и на территорию каких-либо сторонних лиц;

- Организацию работы с сотрудниками, которая предполагает подбор и расстановку всего персонала, сюда включено ознакомление с работниками, их изучение, обучение всем правилам работы с данными конфиденциального характера, ознакомление с мерами их ответственности за нарушение каких-либо правил информационной защиты и так далее.

- Организацию работы с документированной информацией и документами, включая организацию использования и разработки документов и носителей информации конфиденциального характера, их учет, возврат, исполнение, хранение, а также уничтожение.

- Организацию применения технических средств для сбора, обработки, хранения и накопления информации конфиденциального характера.

- Организацию работы по исследованию внешних и внутренних угроз информации конфиденциального характера и выработке мер по формированию ее защиты.

- Организацию работы по осуществлению систематического контроля за работой сотрудников с конфиденциальной информацией, порядком хранения, учета и устранения документов, а также технических носителей.

Во всякой конкретной ситуации организационные мероприятия принимают специфическое для каждой организации содержание и форму, и такие меры направлены на обеспечение информационной безопасности в конкретных условиях.

📹 Видео

Защита сети компании с нуля за 20 минут - создаем систему безопасности для защиты бизнеса от угрозСкачать

Защита информации. Основы информационной безопасности.Скачать

Политика безопасности организации. Организационные меры защиты информации.Скачать

Обзор технологий кибербезопасности для защиты организацииСкачать

Средства защиты информации | Лекция 14 | Информационная безопасность для каждогоСкачать

Специалист по информационной безопасности — кто это и как им стать | GeekBrainsСкачать

Какие профессии есть в сфере информационной безопасностиСкачать

Необходимые хард и софт скиллы специалиста по ИБСкачать

"Информационная безопасность.методы защиты информации "Скачать

Информационная безопасность с нуля. Основы кибербезопасностиСкачать

Виды угроз безопасности информации. Угрозы и нарушители безопасности информацииСкачать

Программно технические средства ЗИСкачать

Защита информации / Осмотр помещенияСкачать

Новые методы защиты информацииСкачать